Administración de redes

José Aular / 30.07.2023

Tabla de contenido

- Detección de dispositivos con CDP

- Detección de dispositivos con LLDP

- NTP

- Syslog

- Mantenimiento de archivos del router y del switch

- Administración de imágenes de IOS

- Referencias

Detección de dispositivos con CDP

CDP

Cisco Discovery Protocol (CDP) es un protocolo de Capa 2 patentado de Cisco que se utiliza para recopilar información sobre los dispositivos Cisco que comparten el mismo enlace de datos. El CDP es independiente de los medios y del protocolo y se ejecuta en todos los dispositivos Cisco, como routers, switches y servidores de acceso.

Configuración y verificación de CDP

Para los dispositivos Cisco, CDP está habilitado de manera predeterminada. Por motivos de seguridad, puede ser conveniente deshabilitar CDP en un dispositivo de red de manera global, o por interfaz.

Con CDP, un atacante puede recolectar información valiosa sobre el diseño de la red, como direcciones IP, versiones de IOS, y tipos de dispositivos.

Utilice el comando show cdp para verificar el estado de CDP y mostrar información sobre CDP.

Router# show cdp

Global CDP information:

Sending CDP packets every 60 seconds

Sending a holdtime value of 180 seconds

Sending CDPv2 advertisements is enabledUtilice el comando cdp run para habilitar CDP globalmente para todas las interfaces compatibles en el dispositivo.

Router# configure terminal

Router(config)# cdp runUtilice el comando no cdp run para deshabilitar CDP en todas las interfaces del dispositivo.

Router(config)# no cdp run

Router(config)# exit

Router# show cdp

CDP is not enabledPara deshabilitar CDP en una interfaz específica, como la que entra en contacto con un ISP, ingrese no cdp enable en la interfaz.

Switch(config)# int gigabitethernet 0/0/1

Switch(config-if)# cdp enablePara verificar el estado de CDP y mostrar una lista de vecinos, use el comando show cdp neighbors o show cdp neighbors detail.

R1# show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

S1 Gig 0/0/1 179 S I WS-C3560- Fas 0/5Utilice el comando

show cdp interfacepara mostrar las interfaces que están habilitadas en CDP en el dispositivo.

Detección de dispositivos con LLDP

LLDP

El protocolo de descubrimiento de capa de enlace (LLDP) hace lo mismo que CDP, pero no es específico de los dispositivos Cisco. Como ventaja, todavía puede usarlo si tiene dispositivos Cisco. De una forma u otra, obtendrá su mapa de red.

LLDP es un protocolo que no depende del proveedor para detección de vecinos, similar a CDP. El LLDP funciona con los dispositivos de red, como routers, switches, y puntos de acceso inalámbrico LAN. Este protocolo anuncia su identidad y capacidades a otros dispositivos y recibe la información de un dispositivo de capa 2 conectado físicamente.

Configuración y verificación de LLDP

En algunos dispositivos, el LLDP podría estar habilitado de manera predeterminada. Para habilitar LLDP a nivel global en un dispositivo de red Cisco, ingrese el comando lldp run. Para deshabilitar el LLDP, ingrese el comando no lldp run.

Al igual que el CDP, el LLDP se puede configurar en interfaces específicas. Sin embargo, LLDP se debe configurar individualmente para transmitir (lldp transmit) y recibir (lldp receive) paquetes LLDP.

Para verificar que LLDP ya se haya habilitado en el dispositivo, ingrese el comando show lldp.

Switch(config)# lldp run

Switch(config)# int gigabitethernet 0/1

Switch(config-if)# lldp transmit

Switch(config-if)# lldp receive

Switch(config-if)# end

Switch# show lldp

Global LLDP Information:

Status: ACTIVE

LLDP advertisements are sent every 30 seconds

LLDP hold time advertised is 120 seconds

LLDP interface reinitialisation delay is 2 secondsPara verificar el estado de LLDP y mostrar una lista de vecinos, use el comando show lldp neighbors o show lldp neighbors detail.

S1# show lldp neighbors

Capability codes:

(R) Router, (B) Bridge, (T) Telephone, (C) DOCSIS Cable Device

(W) WLAN Access Point, (P) Repeater, (S) Station, (O) Other

Device ID Local Intf Hold-time Capability Port ID

R1 Fa0/5 117 R Gi0/0/1

S2 Fa0/1 112 B Fa0/1

Total entries displayed: 2La letra B de bridge también puede significar switch.

NTP

Servicios de tiempo y calendario

El reloj del software en un router o un switch se inicia cuando se inicia el sistema. Es la fuente primaria de tiempo para el sistema. Es importante sincronizar la hora en todos los dispositivos de la red porque todos los aspectos de administración, seguridad, solución de problemas, y planificación de redes requieren una marca de hora precisa. Cuando no se sincroniza la hora entre los dispositivos, será imposible determinar el orden de los eventos y la causa de un evento.

Normalmente, la configuración de fecha y hora de un router o switch se puede establecer mediante uno de los dos métodos, usted puede configurar manualmente la fecha y la hora, como se muestra en el ejemplo, o configurar el Protocolo de tiempo de red (NTP).

R1# clock set 16:01:00 sept 25 2020

*Sep 25 16:01:00.000: %SYS-6-CLOCKUPDATE: System clock has been updated from 13:09:49 UTC Fri Sep 25 2020 to 16:01:00 UTC Fri Sep 25 2020, configured from console by console.

Sep 25 16:01:00.001: %PKI-6-AUTHORITATIVE_CLOCK: The system clock has been set.Una mejor solución es configurar el NTP en la red. Este protocolo permite que los routers de la red sincronicen sus ajustes de hora con un servidor NTP. Si un grupo de clientes NTP obtiene información de fecha y hora de un único origen, tendrá ajustes de hora más consistentes. Cuando se implementa NTP en la red, se puede configurar para sincronizar con un reloj maestro privado o se puede sincronizar con un servidor NTP disponible públicamente en Internet.

NTP utiliza el puerto 123 de UDP y se documenta en RFC 1305.

Funcionamiento de NTP

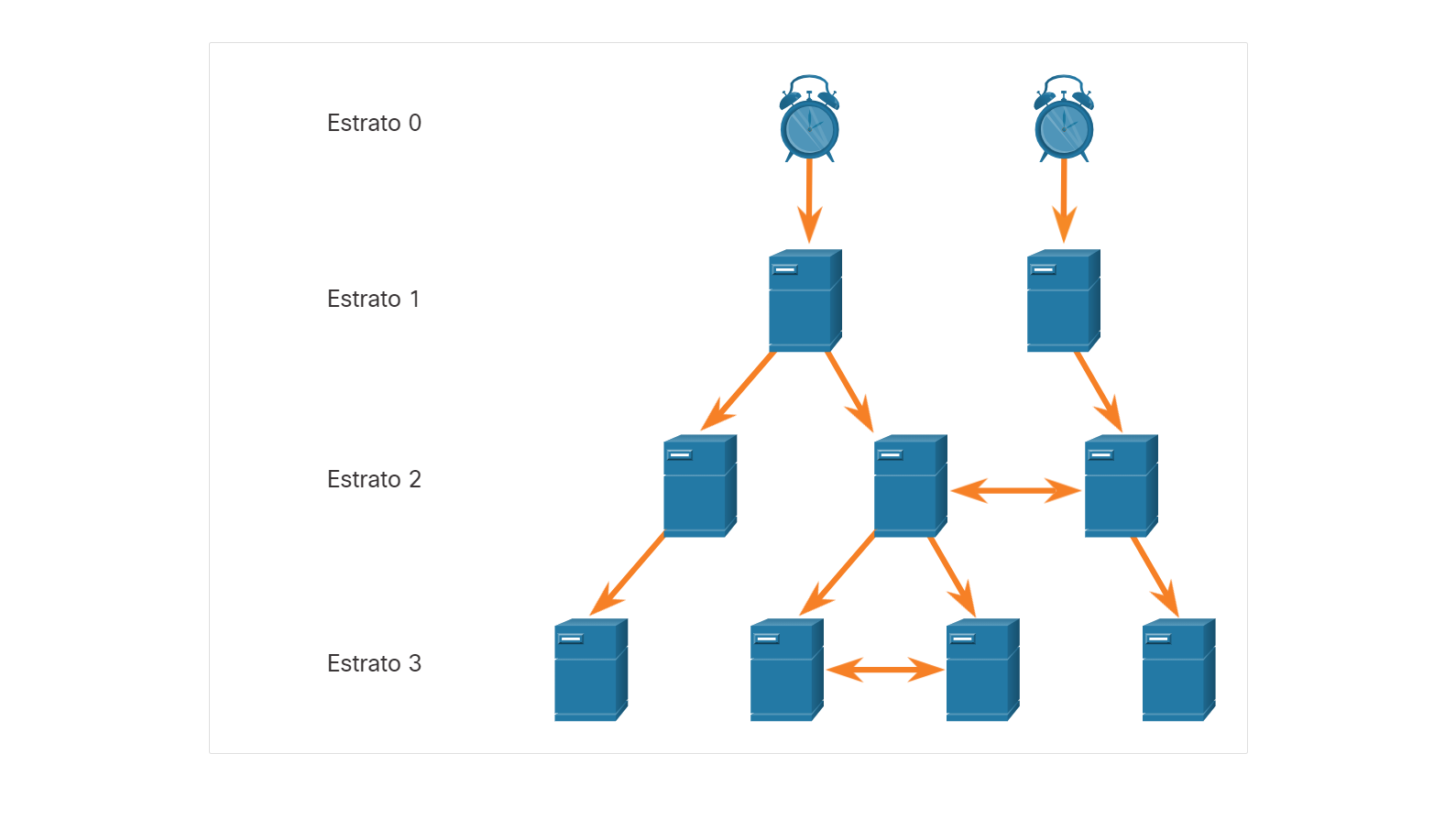

Las redes NTP utilizan un sistema jerárquico de fuentes horarias. Cada nivel en este sistema jerárquico se denomina estrato (stratum). El nivel de estrato se define como la cantidad de saltos desde la fuente autorizada. La hora sincronizada se distribuye en la red mediante el protocolo NTP.

Los servidores NTP están organizados en tres niveles, conocidos como estratos: El estrato 1 está conectado a relojes del estrato 0.

- Estrato 0

Una red NTP obtiene la hora de fuentes horarias autorizadas. Estas fuentes autorizadas, conocidas como dispositivos de estrato 0, son dispositivos de cronometraje de alta precisión que son presuntamente precisos y con poco o ningún retraso asociado con los mismos.

- Estrato 1

Los dispositivos del estrato 1 están conectados directamente a las fuentes horarias autorizadas. Actúan como el estándar principal para el horario de la red.

- Estrato y menores

Los servidores del estrato 2 están conectados a dispositivos del estrato 1 a través de conexiones de red. Los dispositivos de estrato 2, como los clientes NTP, sincronizan su tiempo utilizando los paquetes NTP de los servidores de estrato 1. Podrían también actuar como servidores para dispositivos del estrato 3.

Los números más bajos de estratos indican que el servidor está más cerca de la fuente horaria autorizada que los números de estrato más altos. Cuanto mayor sea el número de estrato, menor es el nivel del estrato. El recuento de saltos máximo es 15. El estrato 16, el nivel de estrato inferior, indica que un dispositivo no está sincronizado.

Configuración y verificación del NTP

Antes de configurar NTP en la red, el comando show clock muestra la hora actual en el reloj. Con la opción detail, observe que la fuente de tiempo es la configurada por el usuario. Esto significa que la hora se configuró manualmente con el comando clock.

R1# show clock detail

20:55:10.207 UTC Fri Nov 15 2019

Time source is user configurationPara configurar el servidor NTP utilice el comando ntp server {ip-address}. Para verificar que la fuente de tiempo esté establecida en NTP, use el comando show clock detail. Observe que ahora la fuente de tiempo es NTP.

R1(config)# ntp server 209.165.200.225

R1(config)# end

R1# show clock detail

21:01:34.563 UTC Fri Nov 15 2019

Time source is NTPLos comandos show ntp associations y show ntp status se utilizan para verificar que el dispositivo está sincronizado con el servidor NTP.

R1# show ntp associations

address ref clock st when poll reach delay offset disp

*~209.165.200.225 .GPS. 1 61 64 377 0.481 7.480 4.261

* sys.peer, # selected, + candidate, - outlyer, x falseticker, ~ configured

R1# show ntp status

Clock is synchronized, stratum 2, reference is 209.165.200.225

nominal freq is 250.0000 Hz, actual freq is 249.9995 Hz, precision is 2**19

ntp uptime is 589900 (1/100 of seconds), resolution is 4016

reference time is DA088DD3.C4E659D3 (13:21:23.769 PST Fri Nov 15 2019)

clock offset is 7.0883 msec, root delay is 99.77 msec

root dispersion is 13.43 msec, peer dispersion is 2.48 msec

loopfilter state is 'CTRL' (Normal Controlled Loop), drift is 0.000001803 s/s

system poll interval is 64, last update was 169 sec ago.Syslog

Introducción de syslog

El protocolo syslog fue diseñado para garantizar que puede recibir y comprender estos mensajes. Cuando ocurren ciertos eventos en una red, los dispositivos de red tienen mecanismos de confianza para notificar al administrador. Estos mensajes pueden ser importantes o no. Los administradores de red tienen una amplia variedad de opciones para almacenar, interpretar y visualizar estos mensajes. También se puede alertar sobre los mensajes que podrían tener el mayor impacto en la infraestructura de la red.

Syslog usa el puerto UDP 514 para enviar mensajes de notificación de eventos a través de redes IP a recopiladores de mensajes de eventos.

Formato de mensaje de Syslog

Los dispositivos de Cisco generan mensajes de syslog como resultado de los eventos de red. Cada mensaje de syslog contiene un nivel de gravedad y un recurso.

Cuanto más bajos son los números de nivel, más criticas son las alarmas de syslog. El nivel de gravedad de los mensajes se puede establecer para controlar dónde se muestra cada tipo de mensaje (es decir, en la consola o los otros destinos).

Configurar marca de tiempo de Syslog

De manera predeterminada, los mensajes de registro no tienen marca de tiempo. El mensaje que se registra en la consola no muestra cuándo se modificó el estado de la interfaz. Los mensajes de registro deben tener marcas de tiempo,de manera que cuando se envían a otro destino, como un servidor syslog, haya un registro del momento en el que se generó el mensaje.

Use el comando service timestamps log datetime para forzar que los eventos registrados muestren la fecha y la hora.

Cuando se utiliza la palabra

datetime, se debe configurar el reloj del dispositivo de red, ya sea manualmente o a través de NTP.

R1(config)# int g0/0/0

R1(config-if)# shutdown

%LINK-5-CHANGED: Interface GigabitEthernet0/0/0, changed state to administratively down

%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/0, changed state to down

R1(config-if)# exit

R1(config)# service timestamps log datetime

R1(config)# int g0/0/0

R1(config-if)# no shutdown

*Mar 1 11:52:42: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to down

*Mar 1 11:52:45: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to up

*Mar 1 11:52:46: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/0,

changed state to upMantenimiento de archivos del router y del switch

Sistemas de archivos del router

En una red grande, no sería posible configurar manualmente todos los dispositivos. Afortunadamente, hay muchas maneras de copiar o actualizar sus configuraciones y luego simplemente pegarlas. Para hacer esto, necesitará saber cómo ver y administrar sus sistemas de archivos.

El Sistema de archivos Cisco IOS (IFS) permite al administrador navegar a diferentes directorios y enumerar los archivos en un directorio. El administrador también puede crear subdirectorios en memoria flash o en un disco. Los directorios disponibles dependen del dispositivo.

Utilice el comando show file systems para mostrar un resultado que enumera todos los sistemas de archivos disponibles en un dispositivo.

Router# show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes

- - opaque rw system:

- - opaque rw tmpsys:

* 7194652672 6294822912 disk rw bootflash: flash:#

256589824 256573440 disk rw usb0:

1804468224 1723789312 disk ro webui:

- - opaque rw null:

- - opaque ro tar:

- - network rw tftp:

- - opaque wo syslog:

33554432 33539983 nvram rw nvram:

- - network rw rcp:

- - network rw ftp:

- - network rw http:

- - network rw scp:

- - network rw sftp:

- - network rw https:

- - opaque ro cns:Este comando proporciona información útil, como la cantidad de memoria total y memoria libre, el tipo de sistema de archivos y los permisos. Los permisos incluyen solo lectura (ro), solo escritura (wo) y lectura y escritura (rw).

Observe que el sistema de archivos flash también tiene un asterisco que le precede. Esto indica que el sistema de archivos predeterminado actual es flash. El IOS de arranque está ubicado en la memoria flash; por lo tanto, se agrega el símbolo de almohadilla (#) a la entrada de flash para indicar que es un disco de arranque.

Usar TFTP para realizar la copia de seguridad de una configuración y restaurarla

Las copias de los archivos de configuración se deben almacenar como archivos de copia de respaldo en caso de que se produzca un problema. Los archivos de configuración se pueden almacenar en un servidor de protocolo trivial de transferencia de archivos (TFTP) o en una unidad USB.

Para guardar la configuración en ejecución o la configuración de inicio en un servidor TFTP, utilice el comando copy running-config tftp o copy startup-config tftp.

R1# copy running-config tftp

Remote host []?192.168.10.254

Name of the configuration file to write[R1-config]? R1-Jan-2019

Write file R1-Jan-2019 to 192.168.10.254? [confirm]

Writing R1-Jan-2019 !!!!!! [OK]Siga estos pasos para realizar una copia de respaldo de la configuración en un servidor TFTP:

- Ingrese el comando

copy running-config tftp. - Introduzca la dirección IP del host en el cual se almacenará el archivo de configuración.

- Introduzca el nombre que se asignará al archivo de configuración.

- Presione la tecla Enter para confirmar cada elección.

Para restaurar la configuración en ejecución o la configuración de inicio desde un servidor TFTP, utilice el comando copy tftp running-config o copy tftp startup-config.

- Ingrese el comando

copy tftp running-config. - Introduzca la dirección IP del host en el que está almacenado el archivo de configuración.

- Introduzca el nombre que se asignará al archivo de configuración.

- Presione la tecla Enter para confirmar cada elección.

Usar una USB para realizar copias de seguridad y restaurar una configuración

Al realizar copias de respaldo en un puerto USB, se recomienda ejecutar el comando show file systems para verificar que la unidad USB esté presente y confirmar el nombre.

R1# show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes

- - opaque rw archive:

- - opaque rw system:

- - opaque rw tmpsys:

- - opaque rw null:

- - network rw tftp:

* 256487424 184819712 disk rw flash0: flash:#

- - disk rw flash1:

262136 249270 nvram rw nvram:

- - opaque wo syslog:

- - opaque rw xmodem:

- - opaque rw ymodem:

- - network rw rcp:

- - network rw http:

- - network rw ftp:

- - network rw scp:

- - opaque ro tar:

- - network rw https:

- - opaque ro cns:

4050042880 3774152704 usbflash rw usbflash0:Utilice el comando copy run usbflash0:/ para copiar el archivo de configuración a la unidad flash USB. Asegúrese de utilizar el nombre de la unidad flash tal como se indica en el sistema de archivos.

El IOS le solicitará el nombre de archivo. Si el archivo ya existe en la unidad flash USB, el router solicitará que se sobrescriba.

R1# copy running-config usbflash0:

Destination filename [running-config]? R1-Config

5024 bytes copied in 0.736 secs (6826 bytes/sec)Utilice el comando dir para ver el archivo en la unidad USB, y el comando more para ver el contenido.

R1# dir usbflash0:/

Directory of usbflash0:/

1 drw- 0 Oct 15 2010 16:28:30 +00:00 Cisco

16 -rw- 5024 Jan 7 2013 20:26:50 +00:00 R1-Config

4050042880 bytes total (3774144512 bytes free)

R1#

R1# more usbflash0:/R1-Config

!

! Last configuration change at 20:19:54 UTC Mon Jan 7 2013 by

admin version 15.2

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname R1

!

boot-start-marker

boot-end-marker

!

logging buffered 51200 warnings

!

no aaa new-model

!

no ipv6 cefAdministración de imágenes de IOS

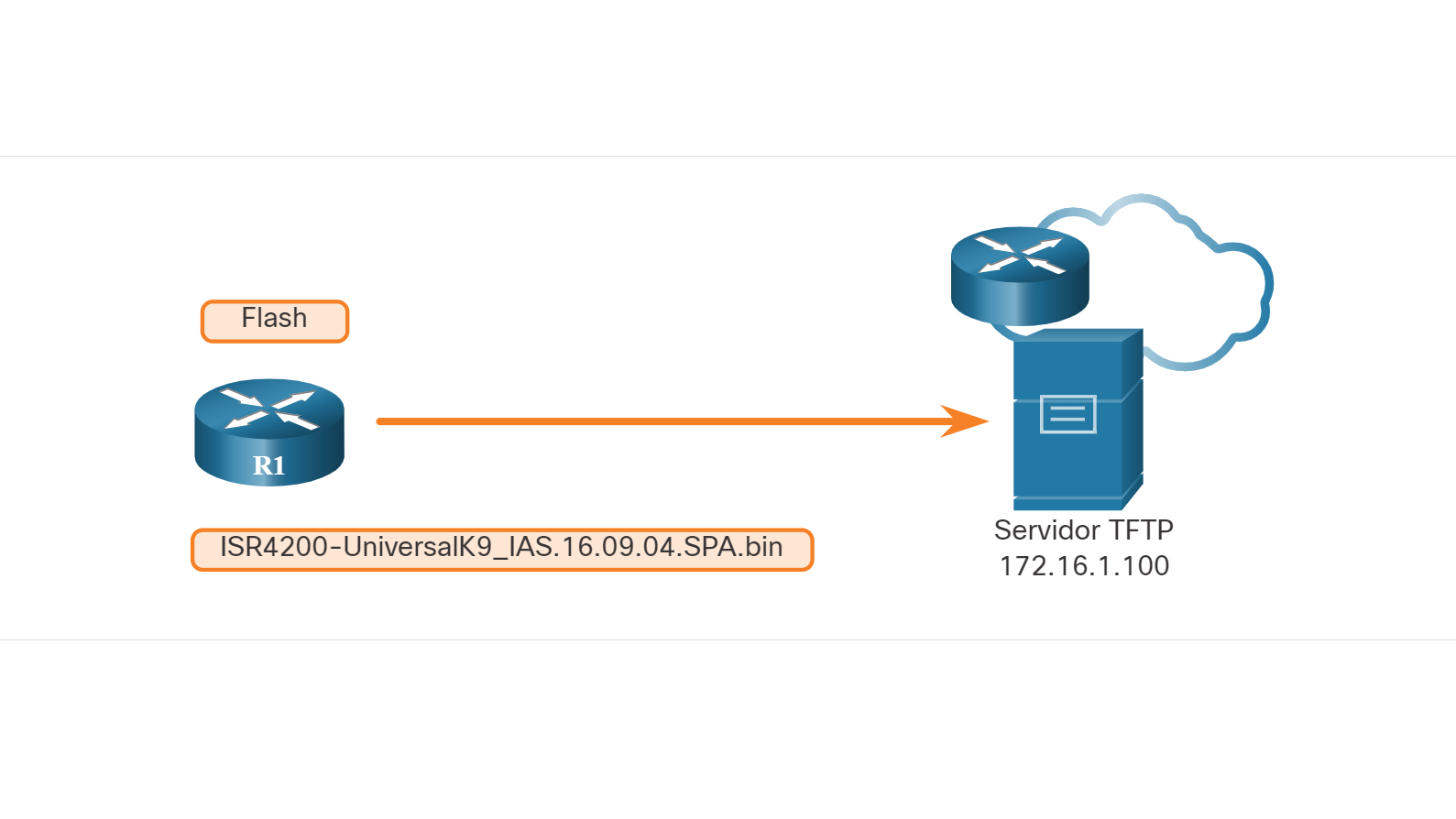

Realizar una copia de seguridad de una imagen del IOS en un servidor TFTP

Para mantener la red operacional con el mínimo tiempo de inactividad posible, es necesario implementar procedimientos para realizar copias de seguridad de las imágenes del IOS de Cisco. Esto permite que el administrador de red copie rápidamente una imagen a un router en caso de que la imagen esté dañada o borrada.

- Asegúrese de que haya acceso al servidor TFTP de red. Haga ping en el servidor TFTP para probar la conectividad.

R1# ping 172.16.1.100

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.100, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5),

round-trip min/avg/max = 56/56/56 ms- Verifique que el servidor TFTP tenga suficiente espacio en disco para admitir la imagen del software IOS de Cisco. Use el comando

show flash0:en el router para determinar el tamaño del archivo de imagen Cisco IOS.

R1# show flash0:

-# - --length-- -----date/time------ path

8 517153193Apr 2 2019 21:29:58 +00:00

ISR4200-UniversalK9_IAS.16.09.04.SPA.binms- Copie la imagen en el servidor TFTP mediante el comando

copy {source-url} {destination-url}. Después de emitir el comando utilizando las URL de origen y destino especificadas, se le solicita al usuario el nombre del archivo de origen, la dirección IP del host remoto y el nombre del archivo de destino.

R1# copy flash: tftp:

Source filename []?ISR4200-UniversalK9_IAS.16.09.04.SPA.bin

Address or name of remote host []? 172.16.1.100

Destination filename [isr4200-universalk9_ias.16.09.04.SPA.bin]?

Writing isr4200-universalk9_ias.16.09.04.SPA.bin...

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

(output omitted)

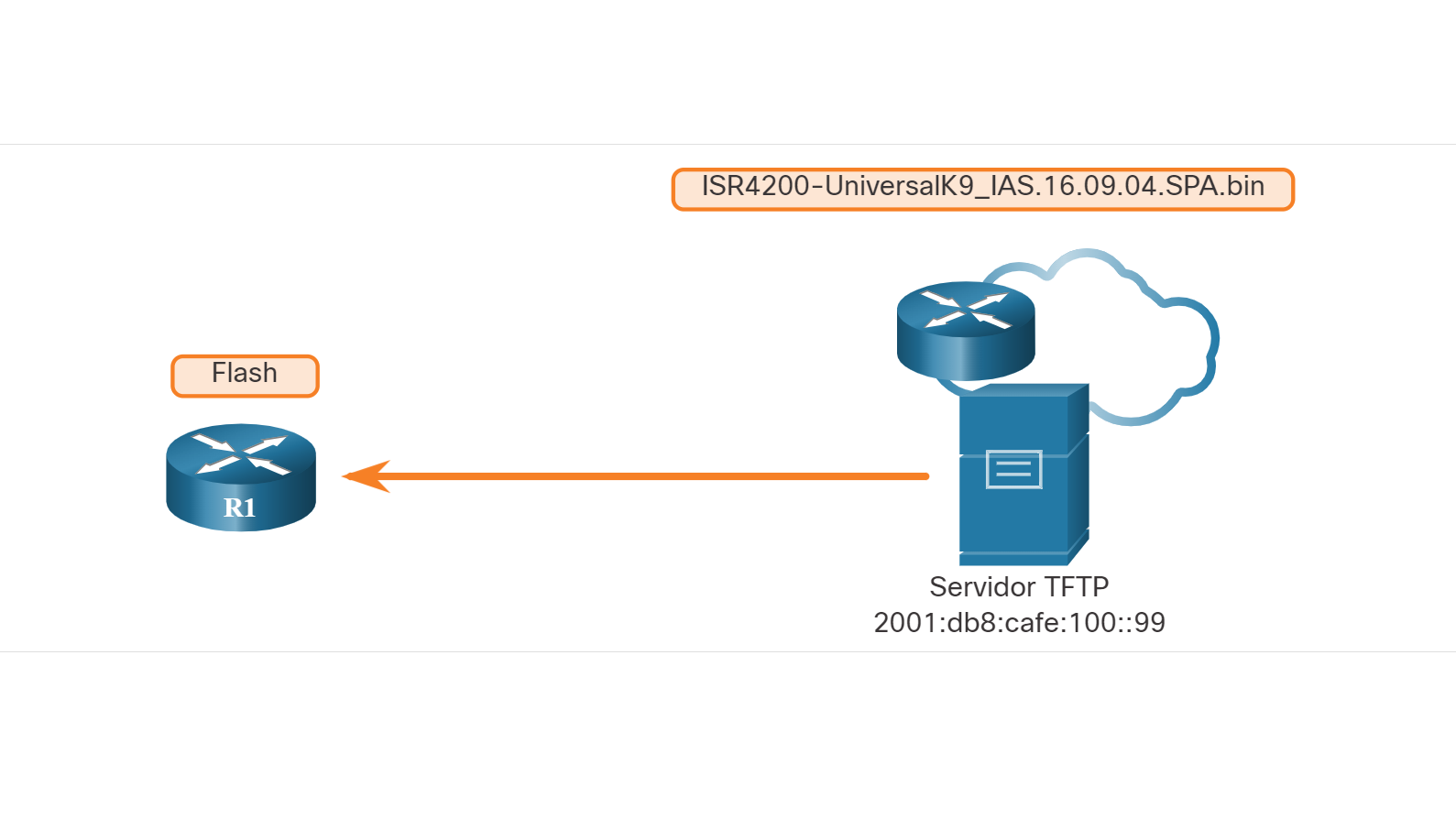

517153193 bytes copied in 863.468 secs (269058 bytes/sec)Copia de una imagen de IOS en un dispositivo

- Asegúrese de que haya acceso al servidor TFTP de red. Haga ping en el servidor TFTP para probar la conectividad.

R1# ping 2001:db8:cafe:100::99

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 2001:DB8:CAFE:100::99,

timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5),

round-trip min/avg/max = 56/56/56 ms- Asegúrese de que haya suficiente espacio en la memoria flash en el router que se actualiza. Se puede verificar la cantidad de memoria flash disponible mediante el comando

show flash:. Compare el espacio disponible en la memoria flash con el tamaño del nuevo archivo de imagen.

R1# show flash:

-# - --length-- -----date/time------ path

(output omitted)

6294806528 bytes available (537251840 bytes used)- Copie el archivo de imagen del IOS del servidor TFTP al router con el comando

copy. Después de emitir este comando con los URL de destino y de origen especificados, se solicitará al usuario que introduzca la dirección IP del host remoto, el nombre del archivo de origen y el nombre del archivo de destino.

R1# copy tftp: flash:

Address or name of remote host []?2001:DB8:CAFE:100::99

Source filename []?ISR4200-UniversalK9_IAS.16.09.04.SPA.bin

Destination filename [isr4200-universalk9_ias.16.09.04.SPA.bin]?

Accessing tftp://2001:DB8:CAFE:100::99/ isr4200-

UniversalK9_IAS.16.09.04.SPA.bin...

Loading isr4200-universalk9_ias.16.09.04.SPA.bin

from 2001:DB8:CAFE:100::99 (via

GigabitEthernet0/0/0): !!!!!!!!!!!!!!!!!!!!

[OK - 517153193 bytes]

517153193 bytes copied in 868.128 secs (265652 bytes/sec)El comando boot system

Para actualizar a la imagen IOS copiada después de que esa imagen se guarde en la memoria flash del router, configure el router para cargar la nueva imagen mediante el comando boot system.

R1(config)# boot system flash0:isr4200-universalk9_ias.16.09.04.SPA.bin

R1(config)# exit

R1#

R1# copy running-config startup-config

R1#

R1# reload

Proceed with reload? [confirm]